Transcend Password Pusher

Share passwords securely, meant for Transcend and its partners

Share passwords securely, meant for Transcend and its partners

Password Pusher eksisterer som et bedre alternativ til å sende passord enn via e-post.

E-post med passord er iboende usikkert. Den største risikoen inkluderer:

De samme risikoene vedvarer når du sender passord via SMS, WhatsApp, Telegram, Chat osv... Dataene kan og er ofte evigvarende og utenfor din kontroll.

Ved å bruke Password Pusher omgår du alt dette.

For hvert passord som er lagt ut til Password Pusher, det genereres en unik URL som bare du kjenner. I tillegg, passord utløper etter at et forhåndsdefinert sett med visninger er truffet eller tiden har utløpt. Når de er utløpt, slettes passord umiddelbart

Hvis det høres interessant ut for deg, kan du prøve det eller se de andre ofte stilte spørsmålene nedenfor.

Og med rette. All god sikkerhet begynner med sunn skepsis til alle involverte komponenter.

Password Pusher eksisterer som et bedre alternativ til å sende passord via e-post. Det unngår at passord eksisterer i e-postarkiver i evighet. Den eksisterer ikke som en fullstendig sikkerhetsløsning.

Password Pusher er åpen kildekode slik at kilden kan gjennomgås offentlig og alternativt kan kjøres internt i din organisasjon.

Når de er utløpt, slettes passord umiddelbart I tillegg genereres tilfeldige URL-tokens i farten, og passord legges ut uten kontekst for bruken.

Et notat for de som er interessert i ekstrem sikkerhet: det er ingen måte jeg pålitelig kan bevise at opensource-koden er den samme som kjører på pwpush.com (dette er sant for alle nettsteder i virkeligheten). Det eneste jeg kan gi i denne forbindelse er mitt offentlige rykte på Github, LinkedIn, Twitter og min blogg. Hvis dette er en bekymring for deg, kan du gjerne gå gjennom koden, legge ut spørsmål du måtte ha og vurdere å kjøre den internt i organisasjonen din i stedet.

Absolutt. Password Pusher har en rekke applikasjoner og kommandolinjeverktøy (CLI) som har grensesnitt med pwpush.com eller privatdrevne instanser. Push passord fra CLI, Slack, Alfred App og mer.

Se vår Verktøy og applikasjoner side for mer informasjon.

Ja. Ved å bruke de tidligere nevnte verktøyene integrerer mange brukere og organisasjoner Password Pusher i sine sikkerhetspolicyer og -prosesser.

Den Verktøy siden skisserer ressursene som er tilgjengelige for å automatisere sikker distribusjon av passord.

Det er ingen grenser for øyeblikket, og jeg har ingen intensjon om å legge til noen. For å minimalt sikre nettstedets stabilitet, er Password Pusher konfigurert med en hastighetsbegrenser som standard.

Ja. Vi sørger for Docker containere og installasjonsinstruksjoner for et bredt utvalg av plattformer og tjenester.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

Password Pusher supports re-branding "out of the box" allowing you to add a custom logo, text and even change images in the application.

Kildekoden er utgitt under GNU General Public License v3.0, og det definerer stort sett alle begrensninger. Det er ganske mange rebrandede og redesignede klonesider av Password Pusher, og jeg ønsker dem alle velkommen.

Noen organisasjoner er bundet av sikkerhetspolicyer som forbyr bruk av offentlige tjenester for sensitiv informasjon som passord. Det er til og med organisasjoner som krever at alle verktøy er på private intranett uten tilgang til omverdenen.

Det er av disse grunnene vi gir muligheten (og oppmuntrer) brukere og organisasjoner til å kjøre private forekomster når det er nødvendig.

Å kjøre en privat forekomst av Password Pusher for din bedrift eller organisasjon gir deg tryggheten ved at du vet nøyaktig hvilken kode som kjører. Du kan konfigurere og kjøre det som du vil.

On the other hand, if your instance gets hacked and the encryption broken, malicious entities now have a targeted dictionary of passwords to brute force accounts in your organization. Note that this would be limited to pushes which haven't yet hit their expiration limits.

I denne forbindelse kan den offentlige forekomsten på pwpush.com være bedre enn den inneholder bare passord uten identifiserende informasjon blandet blant brukere fra hele verden.

Brukeren bør nøye veie fordeler og ulemper og bestemme hvilken rute som er best for dem. Vi støtter gjerne begge strategiene.

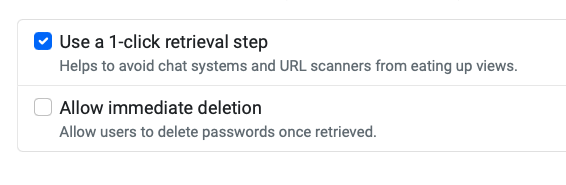

Some systems such as email, firewalls and chat systems often have link scanners that can eat up views. This is done for security or to simply generate a "preview" for chat systems.

To prevent this, use the 1-click retrieval step option when pushing passwords. This requires the users to click through a preliminary page to protect views from such scanners.

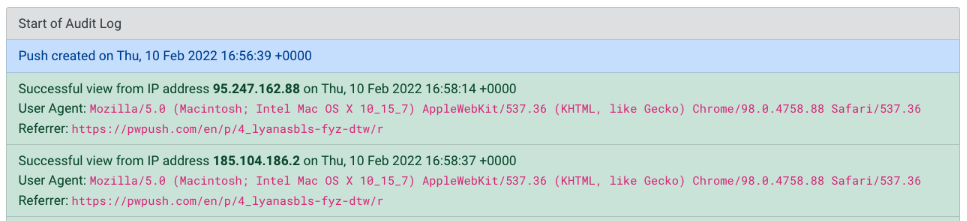

As an additional preventative measure, if you create an account, an audit log is provided for every push created. This audit log can reveal by who and when the push was viewed.

Absolutt. Hvis du trenger noen ressurser som statistikk, grafikk eller noe annet, ikke nøl med å kontakte meg: pglombardo på pwpush.com.

Svært sannsynlig. Jeg elsker å høre alle ideer og tilbakemeldinger. Hvis du har noen, vennligst send dem til Github repository og jeg vil svare så snart som mulig.

This is an opensource project made out of love for technology and a desire to improve the security (and daily lives) of the tech community.

It doesn't make any money but it does incur hosting that are about $50/month for pwpush.com. These are happily paid out of pocket by myself for more than 10 years.

If you feel inclined to support Password Pusher, you can sign up to Digital Ocean using the badge below. Password Pusher will get a hosting credit for the first $25 you spend.

For other ways to support Password Pusher, see also the "Want to help out?" section on the about page. Thank you! ❤️